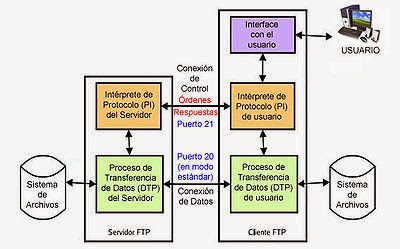

FTP (File Transfer Protocolo; Protocolo de Transferencia de Archivos): es un protocolo para trasladar carpetas con información.

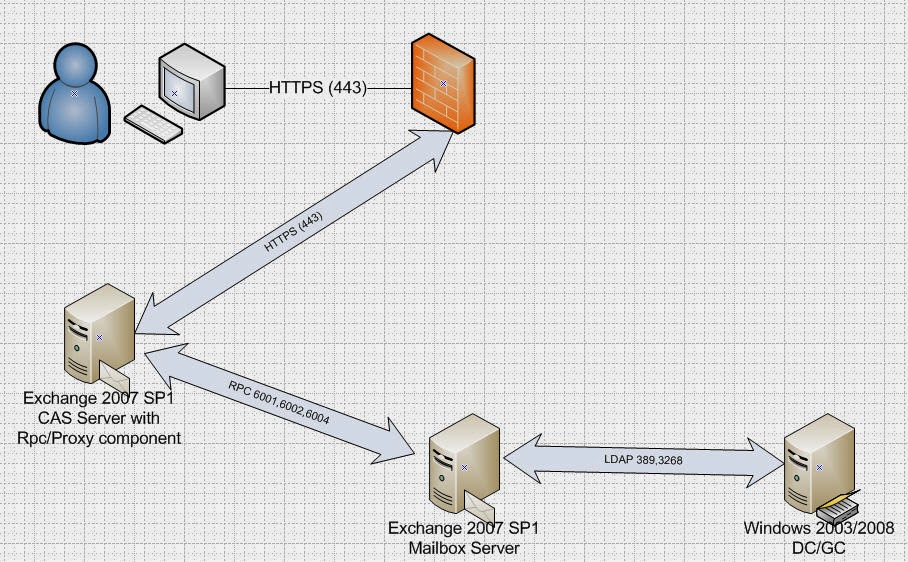

TCP/IP (Protocolo de Control de Transmisión) y (Protocolo de Internet): está formado por la unión de dos protocolos: el protocolo IP y el protocolo TCP.

-IP: es el encargado del direccionamiento y los puertos.

-TCP: es el encargado del transporte y el control de los paquetes de información.

SMTP (Protocolo para la transferencia simple de correo electrónico): sirve para el intercambio de correos electrónicos entre ordenadores u otros aparatos electrónicos.

POP3 (Protocolo de oficina postal): sirve solo para enviar correos, los usuarios tendrían conexiones muy lentas a internet (conexiones a un módem).

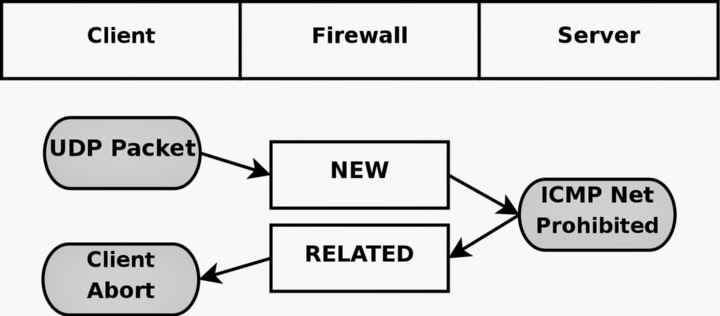

UDP (Protocolo de usuario de Datagrama): sirve para enviar datagramas por medio de una red sin haberse conectado.

HTTP (Protocolo de Transferencia de HiperTextos): sirve para intercambiar información mediante páginas web. Es la principal tecnología que se utiliza en la red informática mundial (WWW).

Blog de Informática de Inés y Lucía.

martes, 11 de marzo de 2014

viernes, 7 de febrero de 2014

Historia de Internet.

Investigación y desarrollo inicial.

En 1961, se crearon los primeros artículos sobre la conmutación de paquetes que es un método de envío de datos desde el ordenador.

En 1966, se creó la fundación de Merit Network, es una organización sin fines de lucro dirigida por miembros para ofrecer redes de alto rendimiento. En 1971 se inician sus operaciones.

En ese mismo año, se planificó ARPANET que fue creada por el departamento de defensa de los Estados Unidos. Tres años después, el ARPANET envía sus primeros paquetes.

En 1970, se crea el NIC que fue el principal organismo de Internet, responsable de las direcciones IP.

En 1972, se crea la IANA que es la organización que asigna las direcciones.

En 1973, se demuestra la red CYCLADES que es un paquete de conmutación de la red que fue desarrollado para cambiar el diseño de ARPANET y ayudar con la investigación general.

Combinación de redes y creación de Internet.

En 1982 se crea el protocolo de TCP/IP que sirve para unir diferentes ordenadores.

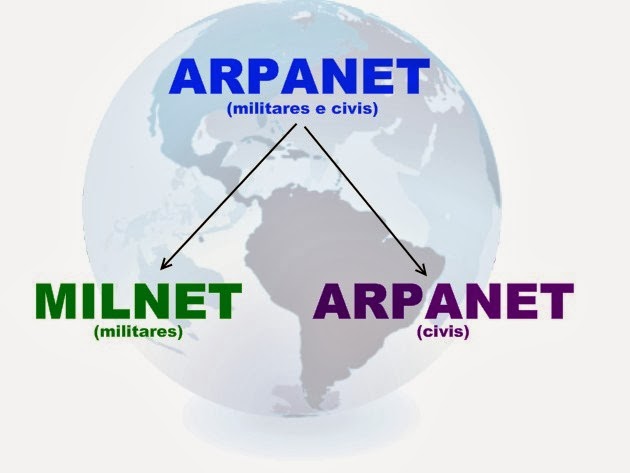

Un año más tarde, MILNET se separa de ARPANET por motivos de seguridad.

En 1988, se presenta OSI Reference Model, traducido Modelo de Interconexión de Sistemas Abiertos que se encarga de las funciones internas de un sistema de comunicación.

En 1990, ARPANET es retirada y un año después, se crea el World Wide Web (WWW) formado por hipervínculos de texto entrecruzados entre ellos cuyo creador es Tim Berners-Lee.

Comercialización, privatización y mayor acceso lleva al Internet moderno.

En 1995, GOSSIP, Perfil del Gobierno para la Interconexión de Sistemas Abiertos, es actualizada para permitir TCP/IP que es el proceso de control de trasmisión e Internet.

Las redes inalámbricas se crean en 1999. Se utiliza para la conexión sin necesidad de conexión física, como por ejemplo cables.

Algunos sitios populares de Internet.

En 1961, se crearon los primeros artículos sobre la conmutación de paquetes que es un método de envío de datos desde el ordenador.

En 1966, se creó la fundación de Merit Network, es una organización sin fines de lucro dirigida por miembros para ofrecer redes de alto rendimiento. En 1971 se inician sus operaciones.

En ese mismo año, se planificó ARPANET que fue creada por el departamento de defensa de los Estados Unidos. Tres años después, el ARPANET envía sus primeros paquetes.

En 1972, se crea la IANA que es la organización que asigna las direcciones.

En 1973, se demuestra la red CYCLADES que es un paquete de conmutación de la red que fue desarrollado para cambiar el diseño de ARPANET y ayudar con la investigación general.

Combinación de redes y creación de Internet.

En 1982 se crea el protocolo de TCP/IP que sirve para unir diferentes ordenadores.

Un año más tarde, MILNET se separa de ARPANET por motivos de seguridad.

En 1988, se presenta OSI Reference Model, traducido Modelo de Interconexión de Sistemas Abiertos que se encarga de las funciones internas de un sistema de comunicación.

En 1990, ARPANET es retirada y un año después, se crea el World Wide Web (WWW) formado por hipervínculos de texto entrecruzados entre ellos cuyo creador es Tim Berners-Lee.

Comercialización, privatización y mayor acceso lleva al Internet moderno.

En 1995, GOSSIP, Perfil del Gobierno para la Interconexión de Sistemas Abiertos, es actualizada para permitir TCP/IP que es el proceso de control de trasmisión e Internet.

Las redes inalámbricas se crean en 1999. Se utiliza para la conexión sin necesidad de conexión física, como por ejemplo cables.

Algunos sitios populares de Internet.

- 1995: Amazón, eBay.

- 1996: Hotmail.

- 1998: Yahoo, Google Search.

- 2001: BitTorrent, Wikipedia.

- 2003: MySpace, Skype, iTunes Store.

- 2004: Facebook.

- 2005: YouTube, Google Earth.

- 2006: Twitter.

- 2007: Google Street View.

- 2009: Bing.

- 2011: Google Plus.

- 2013: Mega.

jueves, 19 de diciembre de 2013

Malware.

Son programas que se introducen en tu ordenador que bloquean el ordenador, se ralentiza y no permite acceder a los programas. Estos softwares maliciosos llegan a tu ordenador a través de descargas, de programas que llevan integrado este malware, también se puede introducir a través de un correo electrónico que te hayan enviado.

Hay diferentes tipos de malware:

Virus: este tipo de software malicioso produce rotura en tu equipo. Su software se esconde tras un programa diferente a él. El virus empieza a funcionar cuando se enciende el archivo o el programa que lo contiene. Borran la información que hay guardada en el ordenador. Los hackers pueden usar estos virus pero no es habitual.

Troyanos: se le puso ese nombre por las historias que se referían al caballo de Troya. Es un tipo de software que parece útil pero es todo lo contrario ya que produce la salida de tus datos personales porque tiene un código maligno. Antes de poder utilizar el troyano tiene que estar instalado en dicho ordenador.

Spyware: es un programa espía. Necesita mucha energía para ejecutarse. Los usuarios se dan cuenta de que tienen este malware cuando su equipo comienza a ralentizarse y la página principal que tienes predeterminada del explorador cambia.

Gusanos: es un programa que se reproduce dentro del mismo ordenador. Estos no infectan los programas que hay dentro del ordenador sino que envía contraseñas y datos privados. Se pueden pasar de un ordenador a otro mediante USB y CD-ROM.

Scareware: sirven para asustar al usuario del ordenador diciéndole que está infectado por un software maligno, cuando en realidad no es así. Para eliminar dicho software hay pagar, pero en realidad, solo pagas para que ganen dinero, no para quitarte el software.

Keyloggers: envían los contenidos al hacker los movimientos del teclado y capturas de pantalla.

Rootkits: envían malware ocultándoselo al sistema de seguridad. Controla el sistema operativo, y oculta al hacker.

Exploit: se cuelan en los ordenadores mediante agujeros negros del sistema. Se protege mediante parches que puedes crear tú si sabes programarlos si no tienes que descargártelos en Internet.

Bulos: son correos electrónicos en cadena que te envían para que los continúes enviando a otras personas. Su contenido es falso, ya que dicen cosas como " si no envías esta cadena a 10 personas morirás mañana."

Spam: son mensajes de publicidad que obstruyen el correo electrónico, son peligrosos.Hay alertas de virus que son falsos y si los abres entra uno. La forma más segura es borrar los correos sin haberlos visto antes. Las personas que envían y crean estos correos buscan como objetivo acceder a las cuentas y contraseñas del usuario.

Igual que hay virus hay protecciones para evitarlos a los que se le denominan softwares de seguridad que están formados por paquetes antivirus, antispam, para evitar el correo no deseado y el control de sitios de la web.

Pero aunque estos programas son efectivos es responsabilidad del usuario cuidar su ordenador.

martes, 22 de octubre de 2013

PROYECTO GNU.

Richard M. Stallman fundó en septiembre de 1983 el Proyecto GNU para crear un

sistema operativo completo de

Software Libre.

Empezó a trabajar en ello en enero del año siguiente. Hoy tenemos

varios sistemas operativos basados exclusivamente en Software Libre que

respetan la libertad de los usuarios dando a todos el derecho de usar,

compartir, estudiar y mejorar el software para cualquier finalidad.

Richard M. Stallman fundó en septiembre de 1983 el Proyecto GNU para crear un

sistema operativo completo de

Software Libre.

Empezó a trabajar en ello en enero del año siguiente. Hoy tenemos

varios sistemas operativos basados exclusivamente en Software Libre que

respetan la libertad de los usuarios dando a todos el derecho de usar,

compartir, estudiar y mejorar el software para cualquier finalidad.

Stallman puso en marcha la Fundación para el Software Libre en octubre de 1985, dos años después de haber fundado el Proyecto GNU

para ocuparse de los aspectos administrativos, organizativos

y legales del Proyecto GNU y también para informar del uso

y el conocimiento del Software Libre.

La Licencia Pública General de GNU, y la Licencia Pública General Reducida

de GNU son las principales licencias del Proyecto GNU, aunque el nombre original de esta última era "Licencia Pública General de Bibliotecas de GNU".

Con los años, se han establecido como las licencias de Software Libre más utilizadas.

El Proyecto GNU consta de una serie de pequeños

subproyectos. Estos subproyectos también se denominan "Proyectos de GNU" o "Paquetes GNU".

Hay dos tipos de paquetes:

-Paquetes binarios: conjunto de programas que tiene el proyecto GNU.

-Paquetes de código fuente: instrucciones de los programas del proyecto GNU.

Hay dos tipos de paquetes:

-Paquetes binarios: conjunto de programas que tiene el proyecto GNU.

-Paquetes de código fuente: instrucciones de los programas del proyecto GNU.

martes, 15 de octubre de 2013

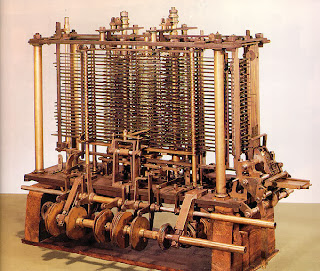

ARQUITECTURA DE VON NEUMANN.

En 1945, Von Neumann creó el esquema

que siguen hoy en día la mayor parte de los ordenadores. El modelo es una evolución de la máquina analítica propuesta por Charles Babbage en 1834, donde los programas se introducían manualmente las conexiones entre las distintas partes del ordenador,

ofreciendo muy poca flexibilidad.

|

| Von Neumann. |

La idea de Von Neumann consiste en conectar permanentemente

las unidades del ordenador, de modo que todo el ordenador está coordinado

por un control central. Para evitar tener que cablear las

unidades cada vez que se quería ejecutar un nuevo programa, se ideó un método

donde tanto las instrucciones que forman los programas como los datos que

utilizan éstos se almacenan en una memoria.

Los diferentes elementos físicos que componen un ordenador podemos dividirlos, según la tarea que realizan, en las siguientes unidades funcionales:

- La Unidad Central de Proceso (CPU) que constituye el núcleo central del ordenador, es el que gobierna el funcionamiento de los demás componentes y realiza las operaciones básicas.

- La Memoria principal es el lugar donde se almacena la información.

- Los buses son los medios encargados de transferir la información de un lugar a otro del ordenador.

- Los periféricos son los elementos que se encargan de la comunicación con el usuario o con otros equipos informático.

La base de funcionamiento del ordenador consiste en la extracción sucesiva de instrucciones de la memoria, en la que se interpretan, en la extracción de la memoria de los operandos implicados en la operación, envío a una unidad encargada de realizar las operaciones y cálculo del resultado. La mayor parte de las instrucciones que forman los programas son instrucciones muy sencillas que agrupadas permiten realizar tareas más complejas como las realizadas por los programas actuales.

martes, 1 de octubre de 2013

HISTORIA DE LA INFORMÁTICA.

El origen de las máquinas de calcular está dado por el ábaco chino, éste era una tablilla

dividida en columnas donde la primera, contando desde la derecha, correspondía a las

unidades, la siguiente a la de las decenas, y así sucesivamente. A través de sus movimientos

se podían realizar operaciones matemáticas.

dividida en columnas donde la primera, contando desde la derecha, correspondía a las

unidades, la siguiente a la de las decenas, y así sucesivamente. A través de sus movimientos

se podían realizar operaciones matemáticas.

|

| Ábaco chino. |

Otro de los hechos importantes en la evolución de

la informática lo situamos en el siglo XVII, donde el científico francés Blas Pascal

inventó una máquina calculadora. Ésta sólo servía para hacer sumas y restas, pero

este dispositivo sirvió como base para que el alemán Leibnitz, en el siglo XVIII,

desarrollara una máquina que, además de realizar operaciones de suma y resta,

podía efectuar operaciones de multiplicaciones y divisiones. Ya en el siglo XIX se

comercializaron las primeras máquinas de calcular. En este siglo el matemático

inglés Babbage

desarrolló lo que se llamó "Máquina

Analítica", la cual podía realizar cualquier operación

matemática.

|

| Máquina Analítica. |

Recién en el primer tercio

del siglo XX, con el desarrollo de la electrónica, se empiezan a solucionar los

problemas técnicos que acarreaban estas máquinas, reemplazándose los sistemas

de engranaje y varillas por impulsos

eléctricos, estableciéndose que cuando hay un paso de corriente

eléctrica será representado con un `1´ y cuando no haya un paso de corriente

eléctrica se representaría con un `0´.

Con el desarrollo de la

segunda guerra mundial se construye el primer ordenador, el cual fue llamado Mark I y su

funcionamiento se basaba en interruptores mecánicos.

|

| Mark I. |

En 1944 se construyó el

primer ordenador con fines prácticos que se denominó Eniac.Construido por John Mauchly y John Presper Eckert.

Eniac.

En 1951 son desarrollados

el Univac I

y el Univac

II (se puede decir que es el punto de partida en el surgimiento de los

verdaderos ordenadores, que serán de acceso común a la gente).

Univac I.

Univac II.

Suscribirse a:

Entradas (Atom)